- Рассекречиваем Цифровую Личину: Все, Что Мы Знаем Об Обходе Биометрии Лица

- Эпоха Лица: Почему Биометрия Стала Вездесущей?

- Развенчиваем Мифы: Неуязвима Ли Наша Цифровая Личина?

- Методы Обхода: От Теории к Практике (и Обратно)

- Атаки Презентации (Spoofing Attacks)

- Атаки на Алгоритм (Algorithm Attacks)

- Физические Методы и Контрмеры: Защищаем Свое Лицо в Реальном Мире

- Этика и Законность: Когда "Обход" Становится Проблемой?

- Будущее Биометрии: Учимся на Ошибках

Рассекречиваем Цифровую Личину: Все, Что Мы Знаем Об Обходе Биометрии Лица

Добро пожаловать, дорогие читатели, в наш уютный уголок цифрового мира, где мы с вами разбираемся в самых острых и актуальных вопросах современности. Сегодня мы хотим поговорить о теме, которая, возможно, вызывает у многих легкое беспокойство и любопытство: биометрия лица. Она окружает нас повсюду – от разблокировки смартфонов до прохождения паспортного контроля в аэропортах. Мы настолько привыкли доверять ей, что порой забываем: любая технология, созданная человеком, имеет свои сильные и слабые стороны. И именно о последних мы сегодня и поговорим, углубившись в мир потенциальных уязвимостей и методов, которые могут быть использованы для "обхода" систем распознавания лиц.

Нам всегда было интересно, насколько надежна эта цифровая крепость, которая призвана защищать наши данные и идентифицировать нас. Мы не ставим целью научить кого-то злонамеренным действиям; напротив, наш интерес чисто просветительский. Мы хотим, чтобы вы, наши читатели, были максимально информированы и понимали, какие риски существуют, и как мы все вместе можем способствовать созданию более безопасного цифрового будущего. Ведь знание – это первый шаг к защите. Приготовьтесь, нас ждет увлекательное путешествие по лабиринтам технологий, этики и приватности.

Эпоха Лица: Почему Биометрия Стала Вездесущей?

Вспомните, как еще десять-пятнадцать лет назад разблокировка телефона требовала ввода PIN-кода или графического ключа. Сегодня же достаточно просто взглянуть на экран, и вуаля – устройство разблокировано. Это не магия, а повсеместное внедрение биометрических систем, и в частности, распознавания лиц. Мы видим, как эта технология стремительно захватывает новые сферы нашей жизни, предлагая невероятное удобство и, казалось бы, беспрецедентный уровень безопасности.

Почему же именно лицо стало таким популярным биометрическим идентификатором? Ответ кроется в нескольких ключевых факторах. Во-первых, это удобство использования. Нам не нужно запоминать сложные пароли, носить с собой ключи или прикладывать палец к сканеру. Достаточно естественного движения головы, и система делает свою работу. Во-вторых, это уникальность. Каждый человек обладает уникальным набором черт лица, которые формируют неповторимый "узор". Алгоритмы распознавания лиц способны анализировать сотни и даже тысячи таких параметров, создавая цифровой отпечаток нашей внешности. И, наконец, скорость обработки. Современные системы способны идентифицировать человека за доли секунды, что делает их идеальными для высокоскоростных сценариев, таких как проход через турникеты или подтверждение платежей.

Мы видим эту технологию не только в смартфонах. Ее применяют для контроля доступа на предприятиях, для идентификации клиентов в банках, в системах "умного города" для обеспечения безопасности и даже в маркетинге для анализа поведения потребителей. С каждым годом список сфер применения только расширяется, и это заставляет нас задуматься: насколько хорошо мы понимаем эту технологию и ее потенциальные риски? Ведь чем шире распространение, тем выше ставка, и тем привлекательнее цель для тех, кто ищет способ обойти систему.

Развенчиваем Мифы: Неуязвима Ли Наша Цифровая Личина?

Многие из нас склонны считать биометрические системы, и в особенности распознавание лиц, почти что магией, способной безошибочно отличить нас от любого другого человека. Производители, конечно, всячески поддерживают этот миф, говоря о 99.9% точности и "непробиваемой" защите. Но мы, как опытные исследователи цифрового мира, знаем: в технологиях нет ничего абсолютно неуязвимого. Где есть система, там всегда есть и потенциальная лазейка.

Мы часто слышим истории о том, как кто-то пытался обмануть Face ID с помощью фотографии и не преуспел, и это укрепляет наше доверие. Однако важно понимать, что технологии распознавания лиц постоянно развиваются, и вместе с ними развиваются и методы их обхода. То, что не работало вчера, может стать реальностью завтра, или наоборот – то, что было эффективным десять лет назад, сегодня уже неактуально.

Наша задача сегодня – не посеять панику, а предоставить объективную картину. Мы хотим показать, что за кажущейся простотой и надежностью скрывается сложный набор алгоритмов, датчиков и программного обеспечения, каждый компонент которого может иметь свои слабые места. Понимание этих уязвимостей – это не призыв к действию, а скорее приглашение к размышлению о том, насколько тщательно мы должны подходить к вопросам цифровой безопасности и приватности. Ведь в конечном итоге, наша цифровая личина – это часть нас самих, и мы имеем полное право знать, насколько она защищена.

Методы Обхода: От Теории к Практике (и Обратно)

Когда мы говорим об "обходе" биометрии лица, мы имеем в виду попытки заставить систему идентифицировать неавторизованного пользователя как авторизованного. Эти методы можно разделить на несколько категорий, каждая из которых имеет свою степень сложности и эффективности. Мы наблюдали, как исследователи и даже обычные пользователи экспериментировали с различными подходами, чтобы проверить пределы этих технологий.

Мы должны подчеркнуть, что многие из этих методов требуют значительных усилий, специализированного оборудования или глубоких знаний в области компьютерного зрения и машинного обучения. Они чаще всего демонстрируются в контролируемых лабораторных условиях для выявления уязвимостей, а не для массового незаконного использования. Тем не менее, знание о них критически важно для разработчиков систем безопасности, чтобы они могли создавать более надежные решения.

Атаки Презентации (Spoofing Attacks)

Это, пожалуй, самый известный и интуитивно понятный класс атак. Его суть заключается в представлении системе чего-то, что выглядит как авторизованное лицо, но на самом деле таковым не является.

- Фотографии (2D-спуфинг): На заре развития биометрии лица многие системы можно было обмануть, просто поднеся к камере фотографию зарегистрированного пользователя. Это было серьезной проблемой, поскольку получить чью-то фотографию не так уж и сложно. Однако современные системы значительно улучшили свои возможности по обнаружению "живости" (liveness detection). Они используют различные методы, чтобы убедиться, что перед ними находится живой человек, а не статичное изображение.

- Видео (улучшенный 2D-спуфинг): С появлением более продвинутых систем, способных улавливать микродвижения и трехмерность, простые фотографии перестали быть эффективными; Тогда на сцену вышли видеозаписи. Использование видео, на котором человек моргает, двигает головой или говорит, может обмануть некоторые менее совершенные системы "живости". Тем не менее, даже этот метод имеет свои ограничения, так как современные алгоритмы могут анализировать глубину, температурные изменения и другие параметры, присущие только живому объекту.

- Маски и 3D-модели: Это уже гораздо более сложный уровень атаки. Создание реалистичной маски, повторяющей черты лица человека, требует значительных ресурсов и мастерства. Мы видели, как в некоторых исследованиях использовались высококачественные 3D-печатные маски, иногда с использованием силикона и других материалов, чтобы максимально имитировать человеческую кожу и текстуру. Некоторые системы, использующие только видимый спектр света, могут быть уязвимы к таким атакам. Однако системы, оснащенные инфракрасными датчиками, датчиками глубины (например, Face ID на iPhone) или мультиспектральными камерами, способны различать живую плоть от искусственных материалов.

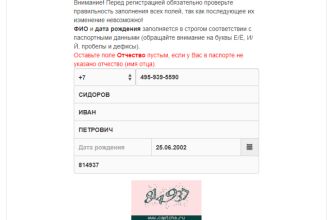

Мы составили таблицу, в которой наглядно показаны основные типы атак презентации и методы, используемые для их предотвращения:

| Тип Атаки Презентации | Описание | Примеры | Методы Обнаружения Живости (Контрмеры) |

|---|---|---|---|

| Фотография (2D) | Предъявление плоского изображения лица. | Распечатанное фото, фото на экране другого устройства. | Анализ движения глаз, моргания, поворота головы; анализ глубины резкости; распознавание бликов на экране. |

| Видео (2D) | Предъявление видеозаписи лица. | Видео на смартфоне, планшете, записанное ранее. | Запрос на выполнение случайных действий (повернуть голову, улыбнуться); анализ текстуры кожи; оценка трехмерности. |

| Маска/3D-модель | Использование физической маски или трехмерной модели лица. | Силиконовые маски, 3D-печатные модели. | Датчики глубины (структурированный свет, ToF); инфракрасные камеры; анализ теплового излучения; мультиспектральный анализ. |

Атаки на Алгоритм (Algorithm Attacks)

Этот тип атак гораздо более сложен и требует глубоких знаний в области искусственного интеллекта и машинного обучения. Здесь цель – не обмануть камеру, а обмануть сам алгоритм, который принимает решение.

- Адверсариальные атаки (Adversarial Attacks): Это одно из самых интригующих направлений исследований. Суть в том, чтобы внести минимальные, часто незаметные для человеческого глаза изменения в изображение лица, которые заставят нейронную сеть ошибиться. Например, нанести небольшой паттерн на очки или создать специальный макияж, который для человека выглядит как обычный, но для алгоритма полностью меняет идентификацию. Мы видели демонстрации, когда такие "адверсариальные примеры" могли заставить систему распознавания лиц идентифицировать человека как совершенно другого, или вовсе не распознать его. Это показывает фундаментальную уязвимость современных нейронных сетей, которые иногда полагаются на неочевидные для человека признаки.

- Манипуляция данными обучения (Data Poisoning): Теоретически, если злоумышленник сможет внедрить некорректные или специально искаженные данные в обучающий набор, на котором строится модель распознавания лиц, он может "отравить" алгоритм. Это может привести к тому, что система будет либо ошибочно идентифицировать определенных людей, либо игнорировать их. К счастью, получить доступ к обучающим данным крупных систем крайне сложно, но для менее защищенных или локальных решений это может представлять угрозу.

Физические Методы и Контрмеры: Защищаем Свое Лицо в Реальном Мире

Помимо попыток обмануть саму систему, существуют и методы, направленные на то, чтобы сделать свое лицо "нечитаемым" для систем распознавания. Это скорее не "обход" в прямом смысле, а "защита приватности".

- Маски и Респираторы: В условиях пандемии мы все привыкли к маскам, и это, по сути, является одной из самых эффективных контрмер против распознавания лиц. Когда большая часть лица закрыта, алгоритмам просто не хватает данных для точной идентификации. Однако, как мы видим, разработчики уже работают над алгоритмами, способными идентифицировать людей даже в масках, анализируя уникальные черты глаз и верхней части лица.

- Специфический Макияж и Аксессуары: Некоторые художники и активисты экспериментируют с макияжем, который может "запутывать" алгоритмы, изменяя ключевые точки лица или создавая ложные. Например, использование специальных узоров или ярких цветов в определенных местах может сбивать с толку нейронные сети. Аналогично, необычные прически, широкие поля шляп, большие очки или даже специальные узоры на одежде могут затруднить захват и анализ лица системой.

- "Анти-слежка" Одежда: Появились даже специальные линии одежды и аксессуаров, разработанные для противодействия системам распознавания лиц. Это могут быть шарфы с инфракрасными паттернами, которые ослепляют ИК-камеры, или одежда с особыми принтами, которые выглядят как лица для алгоритмов, создавая таким образом "шум" и отвлекая систему.

Мы хотим подчеркнуть, что эти методы, направленные на защиту приватности, поднимают важные этические вопросы о нашем праве на анонимность в публичных местах и границах использования технологий распознавания лиц.

Этика и Законность: Когда "Обход" Становится Проблемой?

После того, как мы рассмотрели различные методы, которые могут быть использованы для обхода биометрии, нам крайне важно поговорить об этической и правовой стороне этого вопроса. Мы, как блогеры, всегда стоим на стороне ответственного использования технологий. Обход системы распознавания лиц, особенно той, которая защищает чью-то собственность, данные или безопасность, может иметь очень серьезные последствия.

Мы видим четкое различие между:

- Исследованием уязвимостей: Когда специалисты по безопасности, так называемые "белые хакеры", изучают системы для выявления их слабых мест с целью улучшения защиты. Это законная и крайне важная деятельность, которая помогает сделать технологии безопаснее для всех нас.

- Защитой приватности: Когда люди используют законные средства (например, маски в публичных местах, где нет явного запрета) для предотвращения нежелательного сбора и обработки своих биометрических данных. Это вопрос личного выбора и прав на приватность.

- Несанкционированным доступом: Когда кто-то преднамеренно пытается обмануть систему для получения доступа к чужим данным, имуществу или территории без разрешения. Это является незаконным действием и может привести к уголовной ответственности.

Мы должны помнить, что попытки несанкционированного доступа к системам, защищенным биометрией, могут быть квалифицированы как киберпреступления, мошенничество или вторжение. Законы разных стран могут сильно отличаться, но общий принцип таков: использование технологий для обмана или причинения вреда другим людям является противозаконным и неприемлемым. Наша цель – информировать, а не поощрять любые формы неэтичного или незаконного поведения. Мы призываем всех наших читателей действовать ответственно и в рамках закона.

Будущее Биометрии: Учимся на Ошибках

Понимание уязвимостей биометрических систем – это не повод отказываться от них, а скорее стимул для их улучшения. Мы наблюдаем, как разработчики и исследователи постоянно работают над созданием более надежных и защищенных решений. Это настоящая "гонка вооружений" между теми, кто ищет способы обхода, и теми, кто создает новые уровни защиты.

Что же ждет биометрию лица в будущем? Мы видим несколько ключевых направлений развития:

- Улучшенное Обнаружение Живости (Liveness Detection): Системы становятся все более изощренными в определении того, является ли объект перед камерой живым человеком. Это включает анализ микродвижений, измерение пульса через кожу, анализ теплового излучения, инфракрасное сканирование для обнаружения глубины и текстуры, а также использование нескольких спектров света.

- Многофакторная Биометрия: Вместо того чтобы полагаться только на лицо, системы будущего будут комбинировать несколько биометрических модальностей. Например, распознавание лица плюс отпечаток пальца, или лицо плюс голос, или даже поведенческие биометрии (анализ походки, манеры печатать). Это значительно усложняет обход, так как злоумышленнику придется подделать сразу несколько уникальных характеристик.

- Использование ИИ для Защиты от ИИ: Нейронные сети, которые изначально использовались для распознавания, теперь применяются и для обнаружения атак. Модели обучаются на огромных наборах данных, включающих как настоящие лица, так и различные типы спуфинг-атак, чтобы научиться их различать.

- Биометрия Под Кожей: Хотя это звучит как научная фантастика, уже ведутся исследования в области биометрии, которая анализирует подкожные сосуды или другие уникальные внутренние характеристики, которые практически невозможно подделать.

- Децентрализованные Системы Идентификации: Мы также видим движение в сторону систем, где наши биометрические данные не хранятся в одном централизованном месте, что снижает риск крупномасштабных утечек. Вместо этого, они могут храниться на наших личных устройствах, а для аутентификации передается только криптографически подтвержденный результат;

Мы уверены, что будущее биометрии будет определяться балансом между удобством, безопасностью и приватностью. И каждый из нас играет роль в этом, требуя от технологий большей прозрачности и надежности.

Итак, мы с вами совершили довольно глубокое погружение в мир биометрии лица, исследовали ее уязвимости и потенциальные методы обхода. Что же мы вынесли из этого путешествия? Главный вывод, который мы можем сделать, заключается в том, что абсолютно неуязвимых систем не существует. Однако это не повод для паники, а скорее призыв к осознанности и принятию разумных мер предосторожности.

Мы считаем, что каждый из нас должен быть информирован и активно участвовать в защите своей цифровой идентичности. Вот несколько практических советов, которые мы можем дать вам:

- Используйте Многофакторную Аутентификацию (МФА): Где бы это ни было возможно, включайте двухфакторную или многофакторную аутентификацию. Даже если кто-то сможет обойти биометрию, ему все равно потребуется второй фактор (например, код из SMS или из приложения-аутентификатора).

- Будьте Осторожны с Открытыми Данными: Помните, что фотографии и видео вашего лица, опубликованные в социальных сетях, могут быть использованы для создания спуфинг-материалов. Ограничивайте доступ к личной информации.

- Выбирайте Надежные Устройства: Приобретая смартфон или другое устройство с биометрической защитой, отдавайте предпочтение тем моделям, которые используют продвинутые технологии (например, датчики глубины, ИК-камеры) для распознавания лица, а не только обычную фронтальную камеру.

- Будьте Внимательны к Запросам на Биометрию: Всегда задавайтесь вопросом, зачем и кому вы предоставляете свои биометрические данные. Читайте пользовательские соглашения и политику конфиденциальности.

- Поддерживайте Обновление ПО: Регулярно обновляйте программное обеспечение на своих устройствах. Разработчики постоянно выпускают патчи безопасности, которые устраняют обнаруженные уязвимости.

- Осведомленность – Ваша Лучшая Защита: Продолжайте интересоваться новыми технологиями и угрозами. Чем больше мы знаем, тем лучше мы можем защитить себя.

Вопрос читателя: Если биометрия лица настолько уязвима, стоит ли нам вообще ее использовать, или лучше вернуться к старым добрым паролям?

Наш ответ: Это отличный вопрос, который волнует многих. Мы не считаем, что нужно полностью отказываться от биометрии лица. Напротив, ее удобство и потенциал для повышения безопасности огромны. Проблема не в самой технологии, а в том, как она реализована и насколько хорошо защищена.

На самом деле, биометрия лица, особенно в ее современных воплощениях с датчиками глубины и улучшенным обнаружением "живости", часто оказывается гораздо безопаснее, чем многие традиционные пароли. Вспомните, сколько людей используют простые, легко угадываемые пароли типа "123456" или "password". Пароли можно подсмотреть, украсть путем фишинга, или подобрать с помощью брутфорса. Биометрия же по своей природе сложнее для воспроизведения злоумышленником.

Важно понимать, что "уязвимость" не означает "легко обходима". Методы, которые мы обсуждали, часто требуют значительных ресурсов, специализированного оборудования и глубоких знаний. Обычный злоумышленник с улицы вряд ли сможет обмануть современную систему Face ID с помощью фотографии.

Мы рекомендуем использовать биометрию лица, но всегда в сочетании с другими мерами безопасности; Главное – это многофакторная аутентификация. Если ваш смартфон предлагает Face ID и требует PIN-код или пароль как запасной вариант, это уже хороший уровень защиты. Если вы используете биометрию для доступа к критически важным данным, убедитесь, что система использует продвинутые методы обнаружения живого лица и что есть дополнительные уровни защиты.

Таким образом, ответ не в том, чтобы отказаться, а в том, чтобы использовать биометрию разумно, осознанно и в комбинации с лучшими практиками кибербезопасности. Она не идеальна, но при правильном подходе она предлагает значительное улучшение удобства и безопасности по сравнению со многими устаревшими методами.

Подробнее: LSI Запросы

| Уязвимости распознавания лиц | Защита от лицевой биометрии | Как обмануть Face ID | Безопасность биометрических систем | Приватность и распознавание лиц |

| Атаки на биометрию | Технологии обнаружения подделок лица | Этика использования биометрии | Методы спуфинга биометрии | Будущее лицевой идентификации |