- За гранью паролей: Как биометрия меняет наш мир и защищает самое ценное

- Что такое биометрия и почему она так важна?

- Физиологические и поведенческие характеристики: В чем разница?

- Как работает биометрическая защита информации?

- Этап 1: Регистрация (Enrollment)

- Этап 2: Сравнение (Matching)

- Важность порогового значения

- Обзор ключевых методов биометрической защиты

- Отпечатки пальцев: Классика жанра и массовое применение

- Распознавание лица: Зеркало души в цифровом мире

- Сканирование радужной оболочки и сетчатки глаза: Высокоточная идентификация

- Голосовая биометрия: Ваш голос – ваш ключ

- Сканирование вен: Биометрия изнутри

- Другие перспективные методы

- Вызовы и соображения при внедрении биометрической защиты

- Точность и надежность: FAR, FRR и их последствия

- Угрозы подделки (Spoofing) и атаки на датчики

- Вопросы конфиденциальности и этики

- Стоимость и сложность внедрения

- Лучшие практики для создания надежных биометрических систем

- Будущее биометрии: Куда мы движемся?

- Повсеместное распространение и бесшовная интеграция

- Мультимодальные системы: Более высокая точность и безопасность

- Непрерывная аутентификация

- Биометрия и искусственный интеллект

- Вопрос к статье:

- Ответ:

За гранью паролей: Как биометрия меняет наш мир и защищает самое ценное

В мире, где каждая цифровая дверь требует своего ключа, мы постоянно сталкиваемся с необходимостью запоминать, вводить и менять бесконечное множество паролей. Это утомляет, раздражает и, что самое главное, часто неэффективно. Сколько раз мы слышали о массовых утечках данных, когда миллионы учетных записей оказывались скомпрометированы из-за слабых паролей, фишинговых атак или простого человеческого фактора? Кажется, что традиционные методы защиты информации, основанные на том, что мы знаем или что у нас есть, достигли своего предела. Но что, если бы наш собственный организм мог стать нашим самым надежным ключом? Что, если бы мы могли использовать уникальные черты нашего тела для подтверждения нашей личности, обеспечивая при этом беспрецедентный уровень безопасности и удобства?

Именно об этом мы и хотим поговорить в нашей сегодняшней статье. Мы погрузимся в увлекательный мир биометрической защиты информации – технологии, которая уже сейчас меняет правила игры, а в будущем обещает стать неотъемлемой частью нашей повседневной жизни. Мы расскажем о том, как работают эти системы, какие преимущества они предлагают, с какими вызовами сталкиваются и почему нам всем стоит обратить на них пристальное внимание. Приготовьтесь узнать, почему ваше лицо, отпечаток пальца или даже рисунок вен может быть гораздо надежнее любой сложной комбинации символов, и почему будущее безопасности уже здесь, у нас под рукой — или, точнее, на кончике пальца.

Что такое биометрия и почему она так важна?

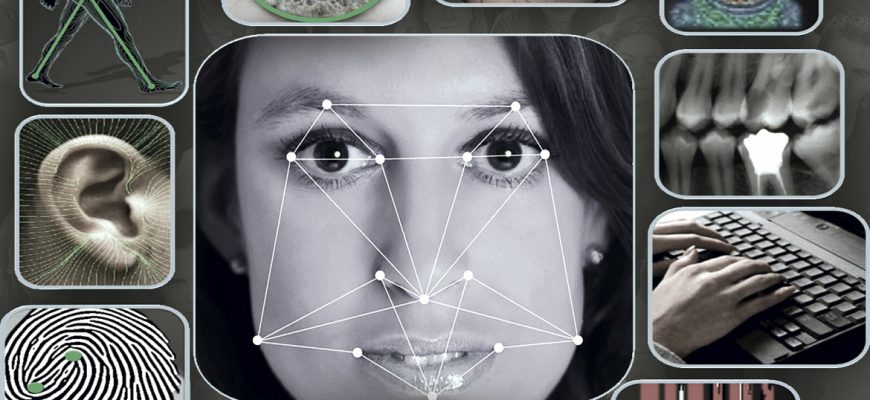

Прежде чем мы углубимся в конкретные методы биометрической защиты, давайте разберемся, что же такое биометрия в своей основе. Проще говоря, биометрия – это наука и технология измерения и анализа уникальных биологических и поведенческих характеристик человека с целью его идентификации или верификации. Мы говорим о том, что делает каждого из нас неповторимым: от уникального узора наших отпечатков пальцев до характерной походки или манеры речи. Это нечто, что мы не можем забыть, потерять или легко подделать, что делает её таким мощным инструментом безопасности.

Важность биометрии в современном мире трудно переоценить. В условиях постоянно растущих киберугроз, массовых утечек данных и необходимости обеспечения конфиденциальности персональной информации, традиционные методы аутентификации, такие как пароли и PIN-коды, становятся все менее надежными. Их можно украсть, подсмотреть, забыть или подобрать с помощью различных хакерских атак. Биометрические данные, напротив, неотделимы от нас самих, что делает их гораздо более сложными для компрометации. Они предлагают уникальное сочетание удобства и высокой степени защиты, позволяя нам легко и безопасно получать доступ к нашим устройствам, финансовым счетам и конфиденциальной информации, значительно упрощая повседневное взаимодействие с цифровым миром.

Физиологические и поведенческие характеристики: В чем разница?

Биометрические методы можно условно разделить на две большие категории, каждая из которых имеет свои особенности, преимущества и области применения. Понимание этой разницы поможет нам лучше оценить специфику каждого из подходов и его потенциал для обеспечения безопасности.

- Физиологические характеристики: Это измеримые и уникальные черты нашего тела, которые остаются относительно постоянными на протяжении всей жизни. Они основаны на физических атрибутах, которые трудно изменить или подделать. К ним относятся:

- Отпечатки пальцев: Уникальный узор папиллярных линий на кончиках пальцев, формирующийся еще до рождения.

- Распознавание лица: Геометрические параметры лица, расположение и пропорции глаз, носа, рта и других черт.

- Сканирование радужной оболочки и сетчатки глаза: Уникальные и крайне сложные узоры радужки, а также рисунок кровеносных сосудов на задней стенке глаза.

- Геометрия руки/пальца: Форма и размер кисти или отдельных пальцев.

- Рисунок вен: Уникальное расположение вен под кожей, особенно на ладони или пальце, видимое в инфракрасном свете.

- ДНК: Самая уникальная характеристика, но пока непрактичная для повседневной аутентификации из-за сложности и времени анализа.

- Поведенческие характеристики: Это уникальные паттерны нашего поведения, которые мы проявляем неосознанно. Они могут незначительно меняться со временем или в зависимости от внешних факторов, но при этом обладают достаточной уникальностью для надежной аутентификации. К ним относятся:

- Голос: Уникальные частотные характеристики, тембр, интонации и ритм речи.

- Почерк/подпись: Динамика написания (скорость, нажим, угол наклона, порядок штрихов), а не только конечное изображение подписи.

- Походка: Уникальная манера передвижения, включающая ритм, скорость, длину шага и координацию движений.

- Динамика нажатия клавиш: Скорость, ритм и сила нажатия на клавиатуру, паузы между нажатиями.

Как работает биометрическая защита информации?

На первый взгляд, биометрические системы могут показаться сложными и даже футуристическими, но их основной принцип работы довольно прост и логичен. Весь процесс можно разделить на несколько ключевых этапов, которые мы сейчас подробно рассмотрим; Понимание этих этапов поможет нам оценить как сильные, так и слабые стороны различных методов, а также понять, почему они так эффективны в обеспечении безопасности.

Этап 1: Регистрация (Enrollment)

Это первый и один из самых важных шагов в создании надежной биометрической системы. На этом этапе система собирает наши биометрические данные и создает наш уникальный цифровой шаблон. Например, когда мы впервые прикладываем палец к сканеру смартфона, он не просто делает фотографию отпечатка. Вместо этого, он извлекает ключевые, уникальные точки (так называемые миниции) – особенности узоров, такие как разветвления и окончания папиллярных линий. Затем эти точки преобразуются в математический алгоритм или хеш, который и становится нашим биометрическим шаблоном. Этот шаблон надежно хранится в системе. Важно отметить, что в большинстве случаев хранится именно шаблон, а не исходное изображение отпечатка или лица; Это сделано для повышения безопасности и конфиденциальности, так как из шаблона невозможно восстановить исходные биометрические данные, что исключает возможность их обратного инжиниринга и кражи.

Этап 2: Сравнение (Matching)

Когда мы пытаемся получить доступ к защищенному ресурсу или подтвердить свою личность, система снова собирает наши биометрические данные в реальном времени. Например, мы снова прикладываем палец, смотрим в камеру или произносим фразу. Эти новые данные также преобразуются в шаблон, который затем сравнивается с нашим ранее сохраненным шаблоном. Здесь возможны два основных режима работы, каждый из которых имеет свои особенности и области применения:

- Верификация (1:1 сравнение): Мы заявляем, кто мы есть (например, вводим имя пользователя или PIN-код), и система проверяет, действительно ли мы являемся этим человеком, сравнивая текущие биометрические данные с нашим сохраненным шаблоном. Это похоже на предъявление удостоверения личности и подтверждение, что вы тот, кто на нем изображен. Этот режим чаще используется для личной аутентификации (например, разблокировка телефона).

- Идентификация (1:N сравнение): Мы не заявляем, кто мы есть, и система пытаеться определить нашу личность, сравнивая текущие биометрические данные со всеми шаблонами, хранящимися в базе данных. Это похоже на то, как если бы вы вошли в комнату, и система распознала вас среди всех присутствующих. Идентификация гораздо сложнее и требовательнее к вычислительным ресурсам, особенно при больших базах данных (например, в системах видеонаблюдения или паспортного контроля).

В зависимости от степени совпадения (которая измеряется как процент соответствия или оценка сходства), система принимает решение – предоставить доступ или отказать. Мы должны понимать, что идеального 100% совпадения практически никогда не бывает из-за незначительных изменений (например, небольшой порез на пальце, изменение освещения, мимика). Поэтому система использует пороговые значения: если сходство выше определенного порога, доступ предоставляется, если ниже — отклоняется.

Важность порогового значения

Выбор оптимального порогового значения критически важен для баланса между безопасностью и удобством. Если порог слишком высок, система будет часто отказывать законным пользователям (ложные отказы или FRR ⏤ False Rejection Rate), что приводит к снижению удовлетворенности. Если порог слишком низок, система может ошибочно предоставить доступ неавторизованным лицам (ложные допуски или FAR ⏤ False Acceptance Rate), что представляет прямую угрозу безопасности. Наша задача – найти такой баланс, который обеспечит приемлемый уровень безопасности и удобства для конкретного сценария использования, минимизируя обе эти ошибки до приемлемого уровня.

Обзор ключевых методов биометрической защиты

Теперь, когда мы понимаем основы того, как функционируют биометрические системы, давайте более подробно рассмотрим наиболее распространенные и перспективные методы биометрической защиты, с которыми мы сталкиваемся в повседневной жизни и которые активно используются в корпоративных, государственных и высокозащищенных системах. Мы постараемся выделить их ключевые особенности, преимущества, потенциальные недостатки и области применения, чтобы вы могли лучше понять, какой метод подходит для той или иной задачи.

Отпечатки пальцев: Классика жанра и массовое применение

Отпечатки пальцев, пожалуй, самый известный и широко используемый биометрический метод в мире. Мы видим его повсюду: от разблокировки наших смартфонов и планшетов до систем контроля доступа в офисах, банкоматах и пунктах пропуска. Их огромная популярность объясняется относительно низкой стоимостью сканеров, простотой использования для конечного пользователя и высокой степенью уникальности узоров на кончиках наших пальцев, что делает их очень привлекательным решением для массового рынка.

Преимущества:

- Высокая уникальность: Шанс найти двух людей с одинаковыми отпечатками пальцев крайне мал, что делает этот метод очень надежным.

- Удобство использования: Простой и быстрый процесс сканирования, который занимает доли секунды.

- Недорогие технологии: Массовое производство значительно снизило стоимость сканеров, сделав их доступными для широкого круга устройств.

- Высокая приемлемость для пользователей: Люди уже привыкли к этой технологии и доверяют ей.

Недостатки и вызовы:

- Повреждения: Порезы, ожоги, стирание папиллярных линий или даже сильная сухость кожи могут затруднить или сделать невозможным распознавание.

- Грязь и влага: Присутствие грязи, жира или влаги на пальце или сканере может значительно снижать точность сканирования.

- Подделка (spoofing): Существуют методы создания муляжей отпечатков (например, из желатина, латекса или даже 3D-печати). Однако современные сканеры с функцией определения живого объекта (liveness detection) значительно снижают этот риск, анализируя пульс, температуру или электропроводность.

- Приватность: Отпечатки пальцев остаются на многих поверхностях, что потенциально может быть использовано для их скрытого сбора.

Распознавание лица: Зеркало души в цифровом мире

Технология распознавания лица пережила настоящий бум в последние годы, став неотъемлемой частью наших смартфонов (например, Face ID), систем видеонаблюдения, систем контроля доступа и даже бесконтактных платежей. Она использует уникальные черты нашего лица – расстояние между глазами, форму носа, контуры челюсти, глубину глазниц – для создания сложного математического шаблона, который затем используется для верификации или идентификации.

Преимущества:

- Бесконтактность: Не требует физического взаимодействия с устройством, что удобно, гигиенично и естественно.

- Естественность: Мы просто смотрим в камеру, что делает процесс интуитивно понятным;

- Масштабируемость: Позволяет проводить идентификацию в больших группах людей (например, в аэропортах или на массовых мероприятиях) без их активного участия.

- Пассивность: Может работать без активного участия пользователя, что полезно для постоянного мониторинга или скрытой аутентификации.

Недостатки и вызовы:

- Изменения внешности: Борода, очки, макияж, медицинские маски, изменение прически или старение могут снижать точность распознавания.

- Условия освещения: Плохое освещение, сильные тени или яркое контровое солнце могут мешать работе системы.

- Ракурс: Нестандартные ракурсы или частичное закрытие лица могут затруднять распознавание.

- Подделка (spoofing): Фотографии, видео или даже 3D-маски могут быть использованы для обмана системы. Однако, как и в случае с отпечатками, технологии 3D-сканирования, инфракрасные камеры и liveness detection (например, отслеживание моргания или движения зрачков) значительно повышают безопасность.

- Приватность и этика: Широкое распространение вызывает опасения по поводу массового наблюдения, профилирования и потенциального злоупотребления данными.

Сканирование радужной оболочки и сетчатки глаза: Высокоточная идентификация

Это одни из самых точных и надежных биометрических методов, используемых в сферах, где требуется максимальный уровень безопасности. Радужная оболочка (цветная часть глаза) имеет уникальный и чрезвычайно сложный узор, который формируется еще до рождения и остается неизменным на протяжении всей жизни. Сканирование сетчатки анализирует уникальный рисунок кровеносных сосудов на задней стенке глаза. Эти методы предлагают уровень уникальности, который превосходит даже отпечатки пальцев.

Преимущества:

- Высочайшая уникальность: Узор радужной оболочки считается даже более уникальным, чем отпечатки пальцев, с астрономически низкой вероятностью совпадения.

- Стабильность: Узор не меняется с возрастом и практически не подвержен повреждениям или болезням.

- Сложность подделки: Крайне сложно подделать живую радужную оболочку или сетчатку, что делает этот метод одним из самых защищенных от спуфинга.

- Высокая точность: Очень низкие показатели FAR (ложных допусков) и FRR (ложных отказов).

Недостатки и вызовы:

- Стоимость оборудования: Сканеры радужки и сетчатки дороже, чем сканеры отпечатков пальцев или обычные камеры для лица, что ограничивает их массовое применение.

- Удобство: Требует более точного позиционирования глаза и некоторого взаимодействия с устройством, что может быть менее удобно для некоторых пользователей (например, носящих очки или контактные линзы).

- Восприятие инвазивности: Некоторые считают процесс сканирования сетчатки более инвазивным из-за необходимости направлять свет в глаз, хотя современные системы безопасны.

- Психологический барьер: Не все готовы сканировать свои глаза из-за опасений или дискомфорта.

Голосовая биометрия: Ваш голос – ваш ключ

Голосовая биометрия, являющаяся поведенческим методом, анализирует уникальные характеристики нашего голоса, такие как тембр, высота тона, скорость речи, акцент, произношение и другие фонетические особенности. Это позволяет создать голосовой отпечаток, который может использоваться для удаленной аутентификации, например, по телефону, что делает её идеальной для колл-центров и мобильных приложений.

Преимущества:

- Бесконтактность и удаленность: Можно использовать по телефону или через микрофон, не требуя физического присутствия у сканера.

- Удобство: Естественный способ взаимодействия для многих приложений и сервисов.

- Скрытая аутентификация: Может происходить незаметно для пользователя во время обычного разговора, обеспечивая непрерывную проверку.

- Низкая стоимость внедрения: Не требует специализированного оборудования, так как большинство устройств уже имеют микрофон.

Недостатки и вызовы:

- Шум окружающей среды: Посторонние шумы, эхо или плохая акустика могут значительно снижать точность распознавания.

- Изменения голоса: Болезнь (например, простуда), стресс, эмоциональное состояние, усталость или даже взросление могут временно изменить голос и повлиять на распознавание.

- Подделка (spoofing): Записанный голос или имитация голоса могут быть использованы для обхода системы, хотя современные системы используют методы определения живости (liveness detection), анализ интонаций, скорости речи и фонетических особенностей для выявления подделок.

- Ограниченная уникальность: Не так уникален, как отпечатки или радужка, что может приводить к более высоким показателям FAR в системах с большими базами данных.

Сканирование вен: Биометрия изнутри

Этот инновационный метод основан на анализе уникального рисунка кровеносных вен под кожей, чаще всего на ладони или пальце. Инфракрасный свет проникает под кожу, поглощается гемоглобином в венах (которые выглядят темнее на инфракрасном изображении), и сканер фиксирует уникальный узор, который становится шаблоном. Этот метод набирает популярность благодаря своей высокой надежности и исключительной устойчивости к подделке.

Преимущества:

- Высокая уникальность и стабильность: Рисунок вен уникален для каждого человека, формируется до рождения и не меняется на протяжении жизни.

- Крайне сложно подделать: Для успешной подделки требуется живая вена с циркулирующей кровью и определенной температурой, что делает этот метод одним из самых защищенных от спуфинга.

- Внутренний характер: Вены находятся внутри тела, их нельзя украсть, оставить след или повредить на поверхности.

- Устойчивость к поверхностным повреждениям: Порезы, грязь, сухость или влага на коже не влияют на распознавание.

Недостатки и вызовы:

- Стоимость оборудования: Технология относительно дорогая по сравнению с более простыми биометрическими сканерами.

- Психологический барьер: Некоторым пользователям может быть непривычно или некомфортно сканировать ладонь или палец в специальном устройстве.

- Температура тела: Экстремальные температуры или некоторые заболевания могут влиять на видимость вен, хотя современные системы компенсируют это.

Другие перспективные методы

Помимо перечисленных, существует множество других биометрических методов, которые находятся на разных стадиях развития и внедрения. Мы лишь вскользь упомянем некоторые из них, чтобы показать широту возможностей и потенциал для будущих систем безопасности:

- Геометрия ладони: Анализ формы и размера ладони, длины и толщины пальцев. Проще подделать, чем отпечатки или вены, но может быть полезен в комбинации с другими методами.

- Походка: Уникальный способ передвижения человека, его осанка, длина шага, ритм и скорость. Может использоваться для удаленной пассивной идентификации на больших расстояниях, например, в системах видеонаблюдения.

- Динамика подписи: Анализ не только конечного изображения подписи, но и процесса ее написания – скорости, нажима, порядка и направления штрихов. Это гораздо надежнее, чем просто сравнение статичных изображений.

- Динамика нажатия клавиш: Уникальный ритм, с которым мы набираем текст на клавиатуре, включает скорость набора, паузы между нажатиями и силу удара. Можно использовать для непрерывной аутентификации пользователя за компьютером.

- Сердечный ритм (ЭКГ): Уникальный электрический сигнал сердца. Исследования показывают, что его можно использовать для биометрической аутентификации, например, через носимые устройства.

Вызовы и соображения при внедрении биометрической защиты

Хотя биометрия предлагает множество неоспоримых преимуществ и кажется идеальным решением для безопасности, мы должны быть реалистами и признать, что она не является панацеей. Существуют серьезные вызовы и этические соображения, которые необходимо тщательно учитывать при проектировании и внедрении биометрических систем. Игнорирование этих аспектов может привести к серьезным проблемам с безопасностью, конфиденциальностью, юридическим соответствием и принятием пользователями.

Мы часто слышим, что биометрию невозможно взломать или подделать. Это не совсем так. Хотя биометрические данные гораздо сложнее украсть и использовать, чем пароли, ни одна система не является абсолютно неуязвимой. Наша задача – минимизировать риски и построить максимально надежные системы, постоянно совершенствуя их защиту.

Точность и надежность: FAR, FRR и их последствия

Одной из главных метрик эффективности любой биометрической системы является ее точность. Мы уже упоминали о ложных отказах (FRR – False Rejection Rate), когда законный пользователь не распознается, и ложных допусках (FAR – False Acceptance Rate), когда неавторизованный пользователь ошибочно получает доступ. Кроме них, есть еще несколько важных показателей, которые мы должны учитывать при оценке системы:

- FTE (Failure to Enroll): Процент людей, которых система не смогла успешно зарегистрировать из-за низкого качества биометрических данных (например, слишком сухие пальцы, редкий узор радужки).

- FTC (Failure to Capture): Процент случаев, когда система не смогла получить биометрические данные для сравнения в процессе аутентификации (например, плохое освещение для лица, неправильное положение пальца).

- EER (Equal Error Rate): Точка, в которой FRR и FAR равны. Чем ниже EER, тем точнее и сбалансированнее система.

Высокий FRR может сильно раздражать законных пользователей, приводя к снижению удовлетворенности, увеличению времени ожидания и даже отказу от использования системы. Высокий FAR, напротив, представляет прямую и серьезную угрозу безопасности, позволяя неавторизованным лицам получать доступ к конфиденциальной информации или ресурсам. Мы должны тщательно калибровать системы, чтобы найти оптимальный баланс для конкретного сценария, понимая, что в некоторых случаях (например, в системах контроля доступа к ядерным объектам или секретным данным) безопасность будет иметь гораздо больший приоритет, чем удобство, и FRR может быть выше, лишь бы FAR был минимален.

Угрозы подделки (Spoofing) и атаки на датчики

Одна из самых серьезных угроз для биометрических систем – это спуфинг, то есть попытка обмануть биометрический датчик, предоставив ему поддельные биометрические данные. Это может быть реализовано различными способами:

- Использование фотографии или видео лица для системы распознавания лица.

- Создание муляжа отпечатка пальца из латекса, желатина, силикона или даже с помощью 3D-печати.

- Воспроизведение записи голоса для голосовой биометрии.

- Имитация рисунка вен с использованием искусственных материалов.

Для борьбы со спуфингом разрабатываются и активно внедряются технологии определения живого объекта (liveness detection или Presentation Attack Detection ⏤ PAD). Эти технологии анализируют дополнительные признаки, подтверждающие, что перед датчиком находится живой человек, а не имитация. Например, системы распознавания лица могут отслеживать моргание глаз, движение зрачков, мимику лица, измерять трехмерную глубину или тепловое излучение. Сканеры отпечатков пальцев могут измерять пульс, температуру, электропроводность кожи или подповерхностные узоры. Мы должны понимать, что эффективность liveness detection постоянно совершенствуется, но и методы спуфинга тоже не стоят на месте, создавая бесконечную гонку вооружений между защитой и атакой.

Вопросы конфиденциальности и этики

Сбор и хранение биометрических данных поднимают одни из самых серьезных вопросов о конфиденциальности и защите личной информации. В отличие от пароля, который можно сменить в случае компрометации, наши биометрические данные остаются неизменными на протяжении всей жизни. Если наш отпечаток пальца, шаблон лица или радужки будет скомпрометирован, мы не сможем просто "сменить" его. Это ставит под угрозу нашу идентичность на всю оставшуюся жизнь, поскольку эти данные уникальны и неотъемлемы от нас.

Ключевые аспекты конфиденциальности, которые мы должны учитывать:

- Информированное согласие: Должно быть получено четкое и информированное согласие на сбор, хранение и использование биометрических данных от каждого пользователя.

- Безопасное хранение: Где и как хранятся биометрические шаблоны? В идеале, они должны храниться локально на защищенном аппаратном модуле (например, TPM, Secure Enclave) непосредственно на устройстве пользователя, а не на центральном сервере. Если шаблоны все же хранятся на сервере, они должны быть надежно зашифрованы и защищены от несанкционированного доступа, без возможности восстановления исходных данных.

- Ограниченная передача данных: Как данные передаются, кто имеет к ним доступ и для каких целей? Передача должна осуществляться только по защищенным каналам и только в случае крайней необходимости.

- Законодательство: Во многих странах уже действуют или разрабатываются строгие законы о защите биометрических данных (например, GDPR в Европе, CCPA в США). Мы должны быть осведомлены о местных и международных регуляциях и строго им следовать.

Этическая сторона вопроса также включает массовое наблюдение, возможность создания подробных профилей людей на основе биометрических данных и потенциальное злоупотребление биометрическими базами данных государственными или корпоративными структурами. Нам как пользователям, разработчикам и регуляторам крайне важно осознавать эти риски и настаивать на прозрачности, строгом соблюдении этических принципов и мощных механизмах контроля за использованием биометрических технологий.

Стоимость и сложность внедрения

Для крупномасштабных систем, особенно тех, которые требуют высокой точности, исключительной устойчивости к спуфингу и интеграции с существующими сложными IT-инфраструктурами, стоимость внедрения биометрической защиты может быть значительной. Это включает не только стоимость самого оборудования (высокоточных сканеров, специализированных камер, аппаратных модулей безопасности), но и лицензирование программного обеспечения, затраты на интеграцию с существующими системами, обучение персонала, а также расходы на регулярное обслуживание, обновление и поддержку. Мы должны тщательно взвешивать эти затраты с потенциальной выгодой от повышения безопасности, удобства и эффективности операционных процессов, чтобы оправдать инвестиции.

Лучшие практики для создания надежных биометрических систем

Чтобы максимально использовать огромный потенциал биометрии и минимизировать связанные с ней риски, мы должны придерживаться определенных лучших практик при проектировании, разработке и внедрении таких систем. Эти подходы помогут нам построить по-настоящему надежную, безопасную, этичную и удобную инфраструктуру биометрической защиты, которая будет служить нам долгие годы.

| Практика | Описание и важность |

|---|---|

| Многофакторная аутентификация (MFA) | Мы всегда настоятельно рекомендуем комбинировать биометрию с другими факторами аутентификации (например, что-то, что мы знаем – пароль/PIN, или что-то, что у нас есть – токен/смартфон). Это значительно повышает безопасность, так как злоумышленнику потребуется скомпрометировать несколько независимых факторов одновременно. Например, отпечаток пальца и PIN-код для разблокировки телефона. |

| Безопасное хранение шаблонов | Биометрические шаблоны должны храниться не в виде исходных изображений, а в виде необратимых хешей или сильно зашифрованных данных. Идеально – хранить их на защищенном аппаратном модуле (TPM, Secure Enclave) непосредственно на устройстве пользователя, а не на центральном сервере. Если шаблоны все же хранятся на сервере, они должны быть надежно зашифрованы и защищены от несанкционированного доступа, с использованием детерминированных алгоритмов хеширования. |

| Обязательное использование Liveness Detection | Обязательное внедрение технологий определения живого объекта (PAD) для всех биометрических датчиков. Это критически важно для предотвращения атак спуфинга с использованием муляжей, фотографий, видео или записей. Мы должны регулярно обновлять эти технологии, так как методы спуфинга постоянно развиваются. |

| Шифрование данных при передаче | Все биометрические данные (даже шаблоны) должны передаваться по защищенным, зашифрованным каналам связи (например, TLS/SSL с современными протоколами и алгоритмами) для предотвращения их перехвата и подмены в процессе передачи. |

| Регулярный аудит и мониторинг | Мы должны постоянно отслеживать попытки несанкционированного доступа, аномальное поведение системы, а также регулярно проводить аудиты безопасности, тестирование на проникновение и анализ уязвимостей для выявления и устранения потенциальных слабых мест. |

| Обучение пользователей и прозрачность | Пользователи должны быть осведомлены о том, как работает биометрия, как безопасно использовать системы и на какие признаки потенциального мошенничества обращать внимание. Важно объяснить, почему их данные собираются, как они будут использоваться, храниться и защищаться, а также каковы их права. |

| Гибкость и возможность отзыва/удаления | Должна быть предусмотрена возможность "отзыва" биометрических данных (например, удаление шаблона из системы) или временной блокировки доступа с использованием биометрии, если пользователь подозревает компрометацию. Также крайне важна возможность использования альтернативных методов аутентификации на случай, если биометрия недоступна или не работает. |

| Продуманная архитектура системы | Проектирование системы должно включать разделение компонентов, минимизацию привилегий, использование безопасных протоколов и изоляцию критически важных модулей для снижения поверхности атаки. |

Будущее биометрии: Куда мы движемся?

Биометрические технологии продолжают развиваться с невероятной скоростью. То, что еще вчера казалось научной фантастикой, сегодня уже становится реальностью, а завтра будет обыденностью. Мы видим несколько ключевых направлений, в которых будет развиваться биометрия в ближайшие годы, обещая еще большую безопасность, удобство и интеграцию в нашу жизнь.

Повсеместное распространение и бесшовная интеграция

Мы ожидаем, что биометрия станет еще более повсеместной, интегрированной в каждый аспект нашей цифровой и физической жизни. Разблокировка дверей, оплата покупок в магазинах, вход в общественный транспорт, получение медицинских услуг – все это будет происходить без усилий, просто благодаря нашему присутствию или короткому взгляду. Системы будут "учиться" распознавать нас в различных условиях, адаптируясь к незначительным изменениям внешности, поведения и окружающей среды, делая взаимодействие с технологиями максимально естественным и невидимым.

Мультимодальные системы: Более высокая точность и безопасность

Вместо использования одного биометрического фактора, будущее за мультимодальными биометрическими системами, которые комбинируют несколько методов аутентификации. Например, одновременное распознавание лица и голоса, или отпечаток пальца и рисунок вен. Это значительно повышает точность и надежность системы, поскольку для успешного взлома злоумышленнику потребуется скомпрометировать несколько независимых биометрических данных одновременно. Такой подход позволяет нам компенсировать слабости одного метода сильными сторонами другого, создавая более надежный и устойчивый к атакам механизм защиты.

Непрерывная аутентификация

Вместо однократной аутентификации при входе в систему, мы увидим развитие систем непрерывной аутентификации. Они будут постоянно и незаметно проверять нашу личность в фоновом режиме, анализируя нашу походку, динамику нажатия клавиш, манеру использования устройства, уникальные паттерны поведения или даже сердечный ритм через носимые устройства. Если система обнаружит аномалию или отклонение от нашего обычного профиля, она может запросить повторную аутентификацию или автоматически заблокировать доступ. Это радикально повысит безопасность, особенно в корпоративных средах, где риск несанкционированного доступа к уже открытым сессиям является серьезной проблемой.

Биометрия и искусственный интеллект

Искусственный интеллект и машинное обучение играют и будут играть ключевую роль в дальнейшем развитии биометрии. Они помогают значительно улучшать алгоритмы распознавания, повышать точность даже в сложных и динамичных условиях, эффективно бороться со спуфингом (например, распознавать тончайшие нюансы живого человека, которые не поддаются имитации) и адаптироваться к индивидуальным особенностям пользователей. Сочетание биометрии и ИИ открывает новые горизонты для создания персонализированной, адаптивной и предвосхищающей угрозы системы безопасности, способной обучаться и совершенствоваться со временем.

Биометрическая защита информации – это не просто модная тенденция или футуристическая концепция, а логичный, необходимый и неизбежный шаг в эволюции кибербезопасности. Мы, как пользователи, уже ощущаем огромные преимущества удобства, скорости и надежности, которые она предлагает в нашей повседневной жизни. Как специалисты и энтузиасты, мы видим ее огромный, практически безграничный потенциал в создании более надежных, интуитивно понятных и эффективных систем защиты информации, способных противостоять постоянно меняющимся угрозам.

Однако, как и любая мощная и проникающая технология, биометрия требует ответственного, взвешенного и этичного подхода к ее разработке и внедрению. Мы должны всегда помнить о необходимости соблюдения тонкого баланса между безопасностью и конфиденциальностью, о важности строгих этических принципов и о постоянном развитии методов защиты от новых, изощренных угроз. Только так мы сможем построить будущее, в котором наши личные данные будут по-настоящему защищены, а мы сами будем чувствовать себя в безопасности и комфорте в постоянно расширяющемся цифровом мире. Ваше тело – это ваш самый надежный пароль, и мы только начинаем осознавать весь его невероятный потенциал и ответственность, которая с ним связана.

Вопрос к статье:

Какие ключевые факторы следует учитывать при выборе и внедрении системы биометрической защиты информации, чтобы обеспечить её эффективность, безопасность и этичное использование?

Ответ:

При выборе и внедрении системы биометрической защиты информации необходимо учитывать целый комплекс факторов, чтобы обеспечить её максимальную эффективность, надежность, безопасность и соответствие этическим нормам. Мы выделили следующие ключевые аспекты, которыми следует руководствоваться:

- Назначение и сценарий использования: Прежде всего, мы должны четко определить, для чего будет использоваться система (например, разблокировка смартфона, контроль доступа в банк, идентификация на границе, удаленная аутентификация в банковском приложении) и в каких условиях она будет функционировать (офис, улица, производство, колл-центр). От этого зависят требования к скорости, точности, устойчивости к внешним факторам и типу биометрии.

- Точность системы (FAR, FRR, EER): Мы обязаны тщательно анализировать показатели ложных допусков (FAR), ложных отказов (FRR) и точку равных ошибок (EER). Для высокозащищенных систем приоритетом является минимизация FAR, даже ценой увеличения FRR. Для систем, ориентированных на удобство, может быть допустим более высокий FRR. Важно найти оптимальный баланс, соответствующий требуемому уровню безопасности для конкретного приложения.

- Устойчивость к спуфингу (Liveness Detection): Мы настоятельно рекомендуем убедиться, что выбранная система обладает надежными и современными механизмами определения живого объекта (liveness detection / PAD). Это критически важно для предотвращения атак с использованием муляжей, фотографий, видео или записей. Мы должны также учитывать, что технологии спуфинга постоянно развиваются, и система должна быть обновляемой.

- Конфиденциальность и защита данных: Необходимо строго соблюдать принципы конфиденциальности. Мы должны знать, как будут храниться биометрические шаблоны (локально на устройстве, в зашифрованном виде на сервере), как они будут передаваться, и кто будет иметь к ним доступ. Важно убедиться, что из шаблона невозможно восстановить исходные биометрические данные, и что они защищены от несанкционированного доступа;

- Соответствие законодательству и этике: Мы должны быть в курсе и строго следовать местным и международным нормативным актам, регулирующим сбор, хранение и использование биометрических данных (например, GDPR, законы о персональных данных, местные законы о конфиденциальности). Также крайне важно учитывать этические аспекты, избегая массового наблюдения и профилирования без явного согласия и законных оснований.

- Удобство использования и принятие пользователями: Система должна быть максимально удобной и интуитивно понятной для конечных пользователей. Если процесс аутентификации слишком сложен, длителен или вызывает дискомфорт, пользователи будут сопротивляться её использованию или искать обходные пути, что снизит общую эффективность безопасности.

- Стоимость и масштабируемость: Мы должны оценить общую стоимость владения, включая затраты на оборудование, программное обеспечение, интеграцию, обслуживание, обучение персонала и регулярные обновления. Система должна быть достаточно масштабируемой, чтобы соответствовать будущим потребностям организации и росту числа пользователей.

- Интеграция с существующей инфраструктурой: Важно, чтобы новая биометрическая система легко и безопасно интегрировалась с уже используемыми системами безопасности и IT-инфраструктурой, минимизируя сложности и затраты на внедрение и поддержку.

- Надежность и отказоустойчивость: Система должна быть надежной, иметь механизмы отказоустойчивости и предусматривать альтернативные методы аутентификации на случай сбоев, невозможности использования биометрии (например, повреждение пальца) или отказа самого биометрического датчика.

- Возможность многофакторной аутентификации: Мы настоятельно рекомендуем использовать биометрию как часть многофакторной аутентификации (MFA), комбинируя её с другими факторами (пароль, токен, смартфон). Это обеспечивает гораздо более высокий уровень безопасности, делая систему более устойчивой к компрометации одного фактора.

Учитывая эти факторы, мы сможем выбрать и внедрить биометрическую систему, которая не только обеспечит высокий уровень защиты, но и будет удобной, этичной и устойчивой к будущим вызовам.

Подробнее

| Биометрические данные безопасность | Технологии аутентификации биометрия | Защита персональных данных биометрия | Преимущества биометрической идентификации | Недостатки биометрических систем |

| Сравнение методов биометрической защиты | Закон о биометрических данных | Будущее биометрических технологий | Биометрические системы в бизнесе | Как работает сканер отпечатков пальцев |